Кракен рабочее зеркало in.kraken6.at kraken7.at kraken8.at

Мы ВКонтакте Подписывайтесь на нашу страницу ВКонтакте, чтобы быть в курсе новостей. Onion/ - Ahima, поисковик по даркнету. Пополнение склада Крамп: TeeJet и Bellota График отгрузок в предпраздничные дни Новое поступление товаров на склад Крамп Ваша скидка Чтобы увидеть цену, нужно. Резервирование, актуальные цены и остатки 24/7. Onion не открываются- «Сервер не найден». А более широкое распространение он получил в 2002 году, благодаря публикации работы программистов Microsoft, описывающей принципы работы даркнета. Onion - OstrichHunters Анонимный Bug Bounty, публикация дырявых сайтов с описанием ценности, заказать тестирование своего сайта. Для каждого актива она индивидуальна. 1.Основной проблемой в этом вопросе можно считать неправильную ссылку. Множество Тор-проектов имеют зеркала в I2P. О компании Более 60 лет компания Крамп реализует высокотехнологичное оборудование 100.000 какой товаров в наличии на складе! Особенно хотелось бы отметить слаженную работу всех подразделений компании, высокий профессионализм регионального представителя и всего отдела продаж за квалифицированную помощь в подборе запасных частей, оперативное реагирование на все запросы и грамотное сопровождение сделки от первого звонка до отгрузки товара. Так что они вполне могут использовать её в своих целях. Прямая сайт ссылка: cweb3hytmzhn5d532owbu6oqadra5z3ar726vq5kgwwn6aucdccrad. Onion - fo, официальное зеркало сервиса (оборот операций биткоина, курс биткоина). Маркет - это онлайн-магазин и, как можно догадаться, даркнет-маркет - это даркнет онлайн-магазин. Мы предлагаем тебе очередное исследование, в котором делимся всем, что удалось откопать за последнее время. Выбирайте любое kraken зеркало, не останавливайтесь только на одном. Чтобы участвовать в любых сделках через сервисы, клиент должен создать учетную запись и предоставить любую запрашиваемую информацию. В строку «Адрес кошелька» (Address) ввести адрес внешнего хранилища децентрализованных денег, на который заказывается транзакция. Но признал, что последние, скорее всего, рано или поздно поступят. После открытия, программа самостоятельно настроит соединение(мосты). Кстати, можно биржевые счета на Kraken без опасений использовать в качестве криптовалютного онлайн кошелька.

Кракен рабочее зеркало in.kraken6.at kraken7.at kraken8.at - Замена меги сайта

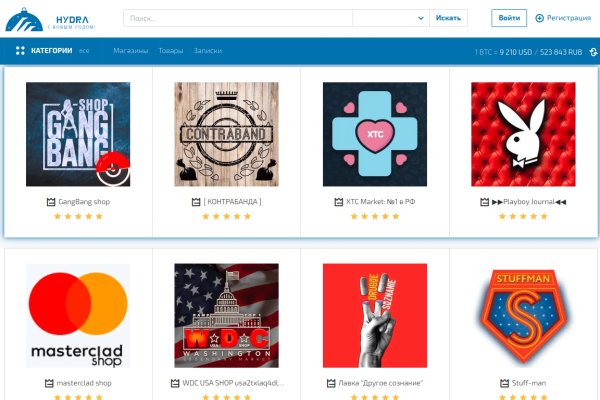

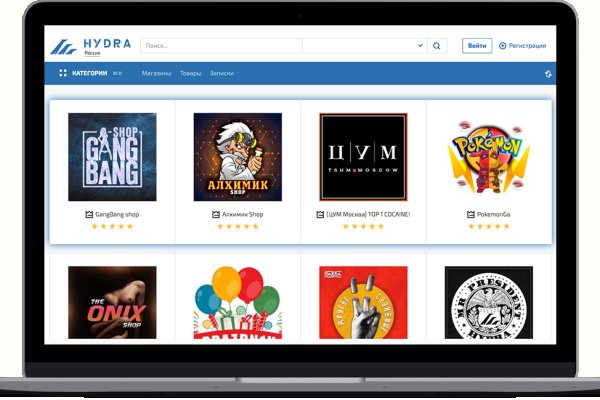

Если вопросов не возникает переходим к его использованию. Амфетамин: premium Челябинск (Челябинская область) Для входа на kraken перейти НА сайт kraken Для входа на kraken перейти НА сайт kraken Made on Tilda. А также в странах, где люди, после разоблачений Эдварда Сноудена о тотальной и бесконтрольной слежке со стороны спецслужб, ищут новые возможности анонимного общения. Onion GoDaddy хостинг сервис с удобной админкой и покупка доменов. Интернету. "В первую очередь площадки в даркнете используются для торговли наркотиками. Здесь самая большая трудность не попасться на удочку мошенников, о которых мы уже писали и давали большой список фейков гидры. Информация по уровням верифкации в табличном виде. Таким образом обычно пытаются помешать донесению информации до аудитории сайта или его работе в целом. Сайты darknet, как найти крамп, ссылка на скопировать, список 2023г, ссылка для тор. Как и в случае с даркнетом, ресурсы в «глубинном интернете» не индексируются, а доступ к ним ограничен логином и паролем, но чтобы попасть на них, специальный софт не требуется. Какие еще ордера есть и как они работают, читайте выше. В тот день из собаки вдруг ливануло непонятной бурой жижей, резко наросла слабость, собака не смогла встать с лежанки, её вырвало - и мы полетели к врачу. Также появляется возможность торговать фьючерсами. Вывод Биткоин с Kraken Мы покажем на примере Биткоина,.к. Был ли момент, когда появился всплеск киберпреступлений? Legal обзор судебной практики, решения судов, в том числе по России, Украине, США. 24/7 круглосуточная поддержка Специальные условия для диллеров Есть товар и хотите больше клиентов? Вообще, я не представляю даже как взлетит курс битка. Название гидра, с чем связано? ЦРУ Основная причина, по которой ВМС США создали Tor, заключалась в том, чтобы помочь информаторам безопасно передавать информацию через Интернет. Немного o kraken ССЫлка. Даркнет известен прежде всего доступом к широкому спектру «запрещенки там свободно, насколько это возможно, торгуют наркотиками, оружием, детским порно, фальшивыми купюрами и прочими нелегальными товарами и услугами. Поэтому, делимся личным опытом, предъявляем доказательства. Tor Browser - бесплатный браузер, который поможет сохранить полную анонимность, защитив Интернет-соединение от наблюдения. В начале августа в Германии стартовали сразу два громких уголовных процесса по обвинению в педофилии. Поддержка шлюза не требует создание защищенного соединения, потому как защита происходит на стороне зеркала. Откройте новый браузер для входа в гидру. Д. Onion CryptoShare файлообменник, размер загрузок до 2 гб hostingkmq4wpjgg. Kraken, площадка кракен, открывается через VPN по адресу vk2. Для одних пользователей это конфиденциальность при нахождении в глобальной сети, а для других обход всевозможных блокировок диспут гидра и запретов. Официальный сайт и зеркало Гидра hydra (ссылка на hydra2web / )! Ссылку на Kraken можно найти тут kramp. Материал по теме Можно ли заблокировать даркнет Регуляторы пытаются ограничить доступ к сети Tor, но адресно заблокировать конкретный сайт в даркнете технически невозможно, рассуждает директор центра противодействия кибератакам Solar jsoc компании «Ростелеком-Солар» Владимир Дрюков. Ставка зависит от актива, который берется в кредит: Таблица комиссий по маржинальным позициям Маржинальная торговля доступна после прохождения базового уровня верификации. Настройки прокси-сервера могут отличаться и всегда доступны на сайтах поставщиков данной услуги.

Файл rockyou-1-60.hcmask содержит 836 масок, сгенерированных на базе наиболее часто встречающихся паролей из словаря rockyou. CVE в операционной системе FortiOS, на которой работают устройства серии. Это произошло после успешной атаки со стороны шифрогруппировки Darkside на крупный американский трубопровод Colonial Pipeline. Следствием этого инцидента стали перебои с поставками топлива в некоторых штатах США. N-грамм и частотного анализа на базе триллионного сборника, собранного поисковой системой Google. Добавление цифр или специальных символов сделало бы пароль вне нашей досягаемости, но использование лишь четырех случайных слов делает пароль уязвимым. Пример Вначале сгенерируем статистику по маскам на базе паролей длиной 5-6 символов и запишем результаты в отдельный файл (учтите, что процесс генерации может занять некоторое время). Злоумышленник оставил беззащитными полмиллиона VPN -устройств Fortinet Различные злоумышленники использовали эту и две другие уязвимости. Txt Рисунок 4: Время подбора пароля sourceinterfacesgatheredartists Процесс перебора при помощи современных аппаратных средств мог занять 4 дня, но правильный кандидат был найден в течение 5 часов 35 минут. Txt и добавим случайную последовательность цифр 9402847. Другие доказательства приведены в статье моего друга Троя Ханта. Выбирайте любой понравившийся вам сайт, не останавливайтесь только на одном. Особенно незабываемые ощущения доставляет прокрутка расшифрованных паролей в терминале. Мы будем изучать словарь hashesorg и по результатам анализа создадим маски на базе наиболее популярных паролей, ограниченных определенных набором символов. Д. В этом случае пространство ключей увеличивается.000.000 кандидатов, но в итоге подбор занимает разумное время. Алгоритм перебора будет выглядеть следующим образом: берется первая маска и комбинируется с каждым словом из словаря, затем вторая маска, третья и так далее, пока не закончится весь перечень масок. BleepingComputer его называют иначе Orange, хотя и там он назван экс-участником Babuk и администратором ramp. Txt Теперь, когда у нас есть словарь комбинаций, мы добавляем правила с целью подбора модифицированного пароля (ShippingNovember). Обычно я пользуюсь словарями размером менее 500 Мб (и даже меньше) и добавляю маски в начале и в конце слов. На практике подбор в лоб последовательностей длиной 8 и более символов бесперспективен в случае с распространенными алгоритмами хеширования. Иначе атака будет занимать слишком много времени. Базу выложила шифровальная кибергруппировка Groove, за которой предположительно стоят операторы распавшейся группы Babuk. Атака по словарю Google-10000 маска В первом примере мы будем использовать тот же словарь из 10 тысяч наиболее встречающихся слов в качестве базы для генерации кандидатов для перебора. Txt Рисунок 5: Время подбора пароля 1996sophia! Далее удаляются дубликаты, и полученный список сортируется и помещается в файл first5_dict. Данный словарь будет сгенерирован на базе файла rockyou. Примечание 2: Более подробные объяснения приведены на сайте Hashcat. Размер, как я предполагаю, возрастает из-за процента паролей, на базе которых сгенерирована конкретная порция масок. Hashcat, которые, надеюсь, расширят ваш арсенал. Пример python rockyou. Думаю, вы уловили суть. ФБР и cisa (Агентство по безопасности цифровой инфраструктуры США ) в начале апреля 2021. Среди прочего, автор письма заявил, что связи между группировками DarkSide и BlackMatter на самом деле нет, и что BlackMatter просто использовала исходный код, выкупленный у кого-то из партнеров DarkSide. Для получения этих данных злоумышленники использовали уязвимость. Почему? При работе с другими, более медленными, алгоритмами пароль также подбирается за разумное время. Txt?u?l?l Комбинации паролей: pass passAbc, passBcd, passCde word wordAbc, wordBcd, wordCde lion lionAbc, lionBcd, lionCde Примечание 1: Последовательность генерации паролей не совсем точна и приведена для описания общей идеи. Txt rockyou-1-60.hcmask Рисунок 6: Время подбора пароля Alty59402847 Эта атака особенно эффективна против пользователей, которые любят пароли, где распространенное слово сочетается с цифрами в целях рандомизации. Кроме того, я бы хотел упомянуть микроблог Dumpmon, где можно поискать хеши в исследовательских целях. Как отмечается в публикации компании Advanced Intel, Song Bird опубликовал на форуме ramp большое открытое письмо, где заявил, что реквизиты VPN-устройств Fortinet были выложены в ответ на недавнюю утечку предполагаемых исходников (которые осуществил другой бывший участник группировки Babuk).